Руски участници в кибершпионажа, свързани с Федералната служба за сигурност (ФСБ), са наблюдавани да използват разпространяващ се по USB червей, наречен LitterDrifter, в атаки, насочени срещу украински структури.

Check Point, която подробно описа последните тактики на Gamaredon (известен още като Aqua Blizzard, Iron Tilden, Primitive Bear, Shuckworm и Winterflounder), заклейми групата като участваща в мащабни кампании, които са последвани от „усилия за събиране на данни, насочени към конкретни цели, чийто избор вероятно е мотивиран от шпионски цели“.

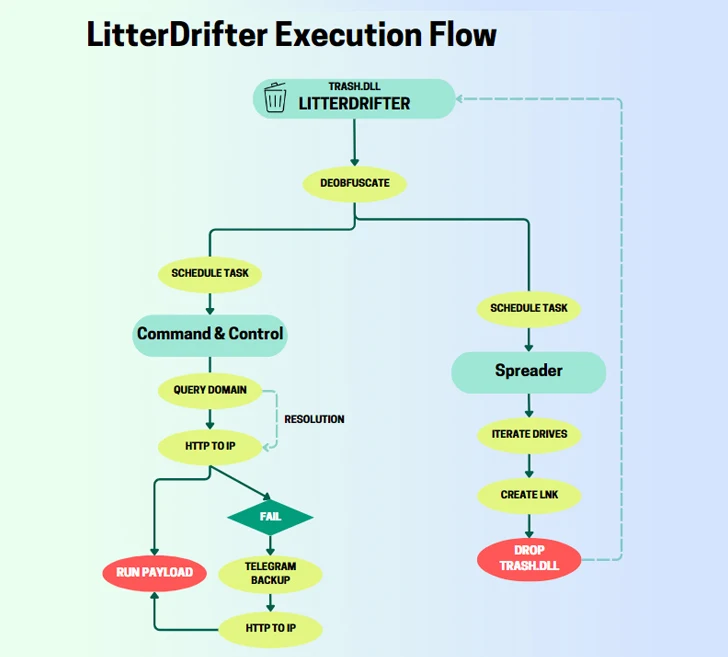

Червеят LitterDrifter притежава две основни функции: автоматично разпространение на зловредния софтуер чрез свързани USB устройства, както и комуникация със сървърите за управление и контрол (C&C) на заплахата. Предполага се също така, че той е еволюция на USB червей, базиран на PowerShell, който преди това беше разкрит от Symantec през юни 2023 г.

Написан на VBS, модулът за разпространение отговаря за разпространението на червея като скрит файл в USB устройство заедно с примамка LNK, на която са присвоени случайни имена. Зловредният софтуер получава името си LitterDrifter благодарение на факта, че първоначалният оркестрационен компонент е наречен „trash.dll“.

„Подходът на Gamaredon към C&C е доста уникален, тъй като той използва домейни като заместител на циркулиращите IP адреси, които всъщност се използват като C2 сървъри“, обяснява Check Point.

LitterDrifter също така е способен да се свързва със C&C сървър, извлечен от канал в Telegram – тактика, която заплахата многократно е използвала поне от началото на годината.

Фирмата за киберсигурност заяви, че е открила признаци за възможна инфекция и извън Украйна въз основа на подадени данни в VirusTotal от САЩ, Виетнам, Чили, Полша, Германия и Хонконг.

Gamaredon е имал активно присъствие през тази година, като същевременно непрекъснато е развивал методите си за атака. През юли 2023 г. станаха ясни възможностите на противника за бърза ексфилтрация на данни, какво с това, че участникът в заплахата е предал чувствителна информация в рамките на един час след първоначалното компрометиране.

„Ясно е, че LitterDrifter е проектиран да поддържа мащабна операция за събиране на данни“, заключава компанията. „Той използва прости, но ефективни техники, за да гарантира, че може да достигне до възможно най-широк набор от цели в региона.“

Разработката идва в момент, когато Националният координационен център за киберсигурност на Украйна (НКЦСК) разкри атаки, организирани от руски държавно спонсорирани хакери, насочени към посолства в цяла Европа, включително Италия, Гърция, Румъния и Азербайджан.

Нахлуванията, приписвани на APT29 (известна още като BlueBravo, Cloaked Ursa, Cozy Bear, Iron Hemlock, Midnight Blizzard и The Dukes), включват използването на на скоро разкритата уязвимост WinRAR(CVE-2023-38831) чрез доброкачествени примамки, които твърдят, че предлагат BMW за продажба – тема, която са използвали в миналото.

Веригата от атаки започва с изпращане на жертвите на фишинг имейли, съдържащи връзка към специално създаден ZIP файл, който при стартиране използва недостатъка, за да изтегли PowerShell скрипт от отдалечен сървър, хостван в Ngrok.

„Обезпокоителната тенденция за използване на уязвимостта CVE-2023-38831 от хакерски групи на руските разузнавателни служби показва нейната нарастваща популярност и сложност“, заяви NCSCC.

По-рано тази седмица Екипът за реагиране при компютърни инциденти на Украйна (CERT-UA) разкри фишинг кампания, която разпространява зловредни RAR архиви, съдържащи PDF документ, уж от Службата за сигурност на Украйна (SBU), но в действителност представлява изпълним файл, който води до внедряване на Remcos RAT.

CERT-UA проследява дейността под псевдонима UAC-0050, която е свързана и с друга вълна от кибератаки, насочени към държавните органи в страната, за да се достави Remcos RAT през февруари 2023 г.