Изследователи разкриха нови слабости в Google Workspace, които могат да доведат до атаки с цел получаване на откуп, ексфилтриране на данни и декриптиране на пароли.

Изследователите от Bitdefender казват, че методите могат да се използват и за достъп до Google Cloud Platform (GCP) с персонализирани разрешения и могат да се преместват от машина на машина.

Инфоспекторите казват, че Google им е казала, че слабостите няма да бъдат разгледани и няма да получат никакви поправки на сигурността, тъй като попадат извън модела на заплахи на компанията.

Уязвимостите, които разчитат на компрометирани локални машини, като тези, подчертани от Bitdefender днес, не се считат за специфични за Google грешки, тъй като компрометирането чрез методи като зловреден софтуер трябва да бъде обхванато от съществуващите контроли за сигурност на организацията.

По време на процеса на разкриване на уязвимостта Google също така заяви на изследователите, че поведението на съхранение на данни е в съответствие с предвидените практики на Chrome.

Bitdefender казва, че това не бива да се приема с лека ръка и слабостите, подчертани в изследването му, са потенциално реално използваеми. Участниците в заплахите често търсят и се възползват от тези пропуски в покритието“, се казва в доклада му.

Организации за Windows

Атаките зависят от използването от дадена организация на Google Credential Provider for Windows (GCPW), който предлага възможности за управление на мобилни устройства (MDM) и единично влизане (SSO).

Когато GCPW се инсталира на дадена машина, се създава локален акаунт Google Accounts and ID Administration (GAIA), който има повишени привилегии. След това GCPW добавя доставчик на пълномощия към услугата LSASS (Local Security Authority Subsystem Service) на Windows, така че потребителите да могат да влизат в машината си с Windows, използвайки пълномощията си от Workspace.

GAIA създава нов локален акаунт за новите потребители, които се удостоверяват с помощта на GCPW, като свързва този локален акаунт с акаунта на Workspace. В локалния акаунт се съхранява и токен за обновяване, който поддържа достъпа до API на Google, като премахва необходимостта от постоянно повторно удостоверяване.

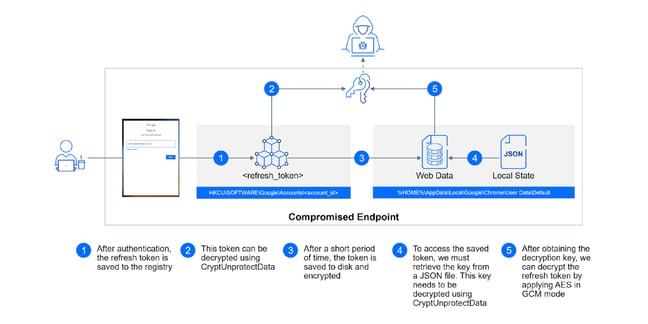

Генериране на токени за достъп и заобикаляне на MFA

Въпреки че компрометирането на локалното устройство трябва да се осъществи преди заобикалянето на MFA, слабостта е забележителна, тъй като може да бъде верижно използвана по-късно за кражба на пароли в обикновен текст.

Нападателите могат да откраднат токените за опресняване на акаунта в две различни области в зависимост от възрастта на токена. След като бъдат създадени, те първо се съхраняват за кратко в стойността на регистъра на Windows и се криптират с помощта на функцията CryptProtectData. По-късно те се съхраняват по-трайно в профила на потребителя в Chrome.

Декриптирането е възможно и на двете места. В регистъра на Windows токените за обновяване могат да бъдат декриптирани с помощта на често използвани инструменти като Mimikatz или чрез извикване на функцията CryptUnprotectData. Това е по-скрит метод, казва Bitdefender, но е достъпен в регистъра само за по-кратък период от време.

Обратното важи за декриптирането след съхраняването му в профила на Chrome. То остава там за по-дълго време, предлагайки по-голяма сигурност по отношение на местоположението си, но е по-шумно, което увеличава шансовете за откриване.

След това токенът може да бъде издаден на атакуващия чрез специално подготвена POST заявка, която дава на атакуващия разрешение за достъп до всяка услуга в обхвата на токена. Възможна е ексфилтрация на данни в услуги като Gmail и Google Drive, както и множество други злоупотреби.

Bitdefender казва, че „интересна“ услуга за злоупотреба би била Vault API, която може да ексфилтрира всички имейли и файлове за всички потребители в рамките на една организация.

Ако по някаква причина нападателят не е успял да извлече токена, той може да наложи повторно удостоверяване, като промени стойността на дръжката на токена на невалидна или нулева стойност.

Възстановяване на пароли в обикновен текст

Експлойтът за заобикаляне на удостоверяването може да се използва, за да помогне на нападателите да извлекат RSA ключа, необходим за декриптиране на потребителските пароли – „по-сериозният“ експлойт в изследването, казва Bitdefender.

„Токените за достъп, когато са откраднати, представляват риск за сигурността, като позволяват на нападателите да получат ограничен достъп в границите, определени от разрешенията на токена“, казва тя. „Тези токени често са ограничени във времето и идват със специфични ограничения на обхвата.

„За разлика от тях, достъпът до пълномощни в обикновен текст, като например потребителски имена и пароли, представлява по-сериозна заплаха. Това е така, защото позволява на нападателите директно да се представят за легитимни потребители и да получат неограничен достъп до техните акаунти, което потенциално може да доведе до пълно превземане на акаунти.“

Възможно е нападателят да използва предишния експлойт, за да генерира нов токен за достъп с обхвата на OAuth и след това да изпрати заявка GET към конкретна недокументирана крайна точка на API, за да изтегли необходимия ключ RSA.

Странично движение

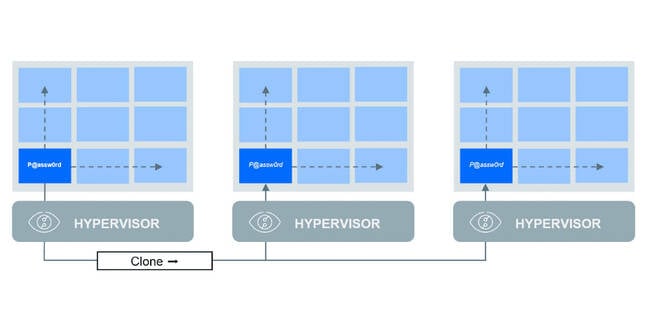

Експлойтът за странично придвижване се отнася главно за внедрявания на виртуални машини (VM) и използва обичайната практика на клониране на VM.

Акаунтът GAIA, който се създава при инсталирането на GCPW на нова машина, винаги генерира уникална парола, но ако машината е създадена чрез клониране на друга машина, тогава паролата във всички машини ще бъде една и съща.

Сценариите, при които няколко машини са били клонирани от друга, могат да позволят на нападателите да ги преминат, ако се сдобият с идентификационните данни само на една от тези машини.

„Клонирането на машини е много често срещано, особено в специфични сценарии като VDI или RDP внедрявания“, казва пред The Register Мартин Цугек, директор технически решения в Bitdefender.

„Всяко решение, насърчаващо управлението на един образ, е податливо на този метод на атака. Тази уязвимост е особено важна в момента, когато участници в заплахи като LockBit активно използват CitrixBleed, за да получат неоторизиран достъп до мрежи чрез решения за отдалечени работни плотове.

„Привлекателността на управлението на един образ е ключова характеристика при внедряването на VDI и RDP. Тя ви позволява ефективно да внедрявате десетки хиляди машини, като същевременно работите само с минимален набор от образи на виртуални машини.“

Тук влиза в сила първоначалното компрометиране на устройството, тъй като Bitdefender казва, че начинът да се намерят идентификационните данни на акаунта GAIA е да се използва зловреден софтуер, способен да изброява тайните, съхранявани в LSASS, като Mimikatz.

Тук няма грешки

В описаните от Bitdefender експлойти има уговорки, като основната е, че за изпълнението на всеки от тях се изисква компрометиране на локална машина. Това е основната причина, поради която Google отказа да ги разгледа, като атаките, изискващи компрометиране на локална среда, са извън нейния модел на заплахи.

Когато локалната машина е компрометирана до степен, в която може да се стартира зловреден софтуер като Mimikatz, експлойтите, дефинирани от Bitdefender, предлагат само малка извадка от възможностите, отворени за нападателите.

По време на първоначалния процес на разкриване на уязвимостта изследователят по сигурността на Bitdefender Раду Тудоричă заяви, че тъй като локалният компромат може да доведе до атака срещу облачната инфраструктура на организацията, той заслужава внимание.

В отговор Роджър Тава от проекта Chromium заяви: „Дори и без GCPW, токенът за опресняване се съхранява на диска в профила на Chrome, криптиран по същия механизъм, както когато се съхранява в регистъра.

„При стартиране на приложение като потребител на същата операционна система винаги може да се извлече тази стойност. С GCPW тази стойност се съхранява временно в регистъра, преди да бъде копирана в профила на диска. Това беше прегледано от службата за сигурност на Chrome по онова време и счетено за толкова сигурно, колкото всяка друга част от потребителските данни на Chrome и следващо най-добрите практики за Windows.“

По отношение на принудителното повторно удостоверяване на автентичността с цел кражба на токени той също така заяви, че това не увеличава риска от кражба на токена.

„Ако дадено приложение може да записва в HKLM, за да наложи повторно удостоверяване, то може също така просто да прочете криптирания токен за опресняване директно от профила на диска.“

Докладът за грешка предизвика преглед с екипа по сигурността на Chrome и беше обсъждан близо месец, но в крайна сметка получи статус „няма да се поправи“.

Днешното изследване на Bitdefender беше представено по-скоро като пример за това как да се разширят съществуващите локални пробиви в Google Workspace, въпреки че идва с редица уговорки.

„Но само защото някои слабости попадат извън обхвата на модела на заплаха, това не означава, че участниците в заплахите няма да ги използват“, се казва в него. ®