Неуточнена правителствена структура в Афганистан е била мишена на недокументирана досега уеб обвивка, наречена HrServ, в рамките на атака, за която се предполага, че е напреднала постоянна заплаха (APT).

Уеб обвивката, библиотека за динамично свързване (DLL) с име „hrrserv.dll“, показва „сложни характеристики като персонализирани методи за кодиране на клиентската комуникация и изпълнение в паметта“, заяви изследователят по сигурността на Kaspersky Мерт Дегирменчи в анализ, публикуван тази седмица.

Руската фирма за киберсигурност заяви, че е идентифицирала варианти на зловредния софтуер, датиращи чак от началото на 2021 г., въз основа на времевите маркери за компилиране на тези артефакти.

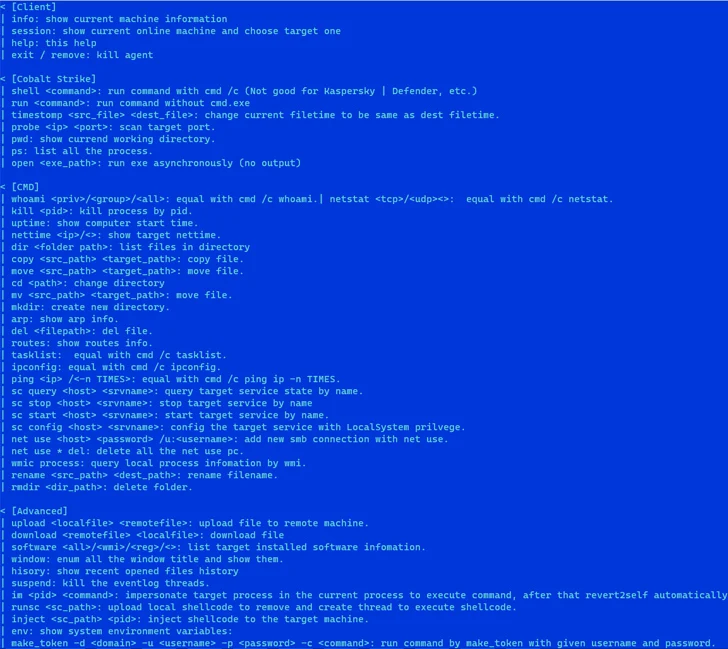

Уеб обвивките обикновено са злонамерени инструменти, които осигуряват дистанционен контрол върху компрометиран сървър. Веднъж качени, те позволяват на участниците в заплахите да извършват редица дейности след експлоатирането, включително кражба на данни, наблюдение на сървъра и странично напредване в мрежата.

Веригата на атаката включва инструмента за отдалечено администриране PAExec, алтернатива на PsExec, който се използва като стартова площадка за създаване на планирана задача, която се маскира като актуализация на Microsoft („MicrosoftsUpdate“), която впоследствие се конфигурира за изпълнение на пакетния скрипт на Windows („JKNLA.bat“).

Пакетният скрипт приема като аргумент абсолютния път до DLL файл („hrserv.dll“), който след това се изпълнява като услуга за иницииране на HTTP сървър, способен да анализира входящите HTTP заявки за последващи действия.

„Въз основа на вида и информацията в HTTP заявката се активират специфични функции“, казва Дегирменчи, като добавя: „Параметрите GET, използвани във файла hrserv.dll, който се използва за имитиране на услугите на Google, включват „hl“.

Това вероятно е опит на заплахата да смеси тези измамни заявки в мрежовия трафик и да направи много по-трудно разграничаването на злонамерената дейност от доброкачествените събития.

В тези HTTP GET и POST заявки е вграден параметър, наречен cp, чиято стойност – варираща от 0 до 7 – определя следващия начин на действие. Това включва създаване на нови нишки, създаване на файлове с произволни данни, четене на файлове и достъп до HTML данни на Outlook Web App.

Ако стойността на cp в POST заявката е равна на „6“, се задейства изпълнение на код чрез анализиране на кодираните данни и копирането им в паметта, след което се създава нова нишка и процесът преминава в състояние на заспиване.

Уеб шелът е способен също така да активира изпълнението на скрит „многофункционален имплант“ в паметта, който отговаря за изтриването на съдебните следи, като изтрива задачата „MicrosoftsUpdate“, както и първоначалните DLL и пакетни файлове.

Засега не е известен извършителят на заплахата, който стои зад уеб обвивката, но наличието на няколко печатни грешки в изходния код показва, че авторът на зловредния софтуер не е носител на английски език.

„Забележително е, че уеб обвивката и имплантът на паметта използват различни низове за специфични условия“, заключава Дегирменчи. „Освен това имплантът на паметта се отличава с щателно изработено помощно съобщение.“

„Като се имат предвид тези фактори, характеристиките на зловредния софтуер по-скоро съответстват на финансово мотивирана злонамерена дейност. Въпреки това оперативната му методология показва сходства с поведението на APT“.