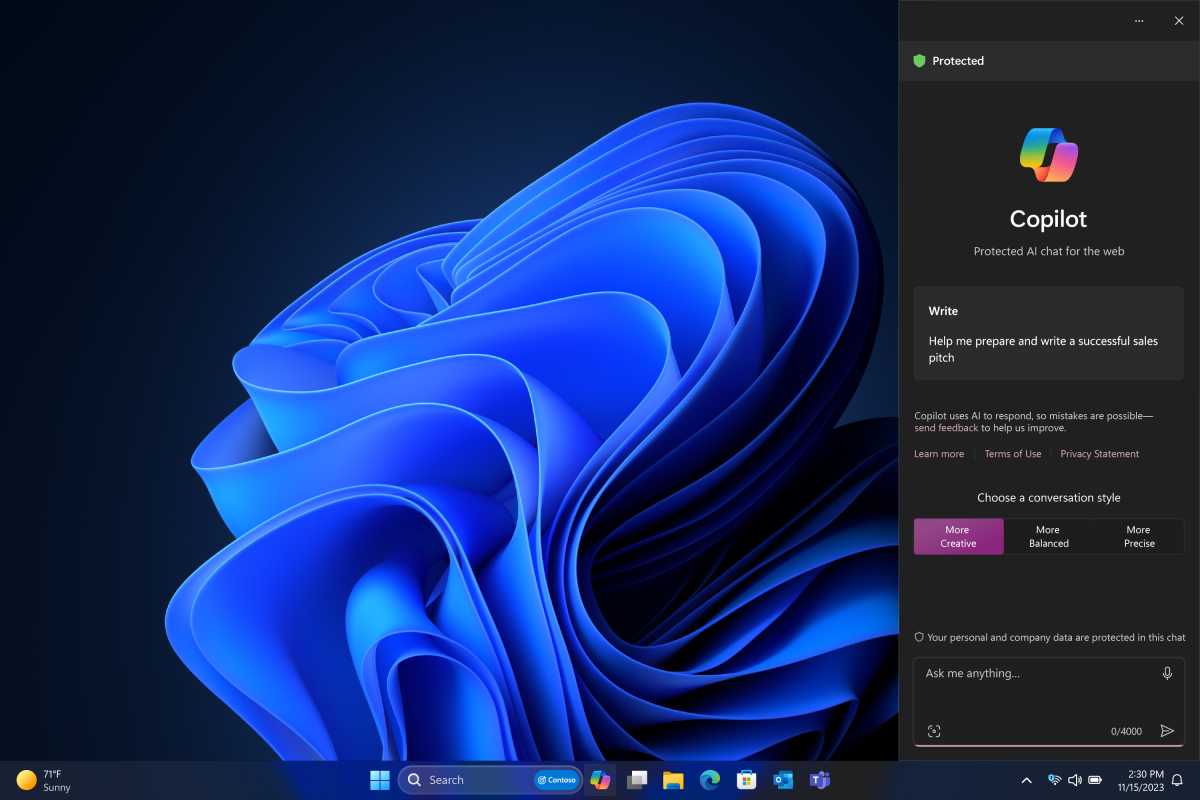

Майкрософт иска да направи своята услуга с изкуствен интелект за работа – Microsoft 365 Copilot – по принцип повсеместна в своята екосистема. И на своята конференция Ignite Microsoft е на път да стартира услугите Copilot в началото на следващата година.

За потребителите Copilot означава добавяне на допълнителни възможности за изкуствен интелект към приложенията на Microsoft 365 Office като Outlook и Teams. Майкрософт планира да премахне марката „Bing Chat“, която беляза ранните ѝ набези в ИИ, и да я замени само с „Copilot“, както за потребителите, така и за предприятията. Copilot също излиза от предварителната версия и ще стане общодостъпен от 1 декември.

Ако сте използвали Windows Copilot – особено при работа с отворена странична лента Copilot – може да сте забелязали, че Copilot реагира на това, което правите на друго място на екрана. Например текстът, който сте копирали, се поглъща от Copilot и е готов за действие. Очаквайте, че Copilot ще работи по подобен начин в приложения като Teams, като преписва и води бележки по време на среща, но също така предоставя информация, когато срещата приключи. В последния случай част от анализа може да бъде извършен от самия Teams; ако обаче бизнесът ви се абонира за Dynamics 365, може да видите, че специфичен за продажбите Copilot ще започне да предлага предложения.

Microsoft 365 обаче се докосва до над 300 милиона потребители всеки месец и Microsoft има големи планове да добави AI към основните си приложения. Копилотите ще се появят при потребителите, а също и при администраторите. Не забравяйте, че Copilot за Microsoft 365 ще струва на бизнеса 30 долара на потребител на месец.

Microsoft

Copilot за Teams ще обобщава и анализира

В рамките на Teams Microsoft планира да интегрира Copilot и своя инструмент за съвместна работа Whiteboard, за да „превърне изговорените идеи и теми на участниците в срещата във визуално пространство за съвместна работа в Whiteboard“, заявиха от компанията. Copilot не само ще може да допринася за самата илюстрация на Whiteboard, но и ще я обобщава, а след това обобщението ще може да се споделя чрез приложението Microsoft Loop.

Copilot на Teams също така ще може да прави бележки на живо в рамките на срещите на Teams, като след това те ще бъдат споделяни с участниците. Според Майкрософт тези бележки ще могат да бъдат „запитвани“, така че ще можете да поискате от Copilot повече подробности за това, което е казал даден участник. (Това ще бъде част от десктоп и уеб приложението Teams, което ще бъде пуснато в действие през следващата година.) Потребителите също така ще имат възможност да оставят дадена среща на Teams като частна, без написани от Copilot бележки за това, което се е случило.) За организациите, които използват телефони Teams, Teams също ще може да води бележки и да обобщава разговори.

Microsoft

Outlook и Word също получават Copilots

Microsoft планира да въведе Copilot в Outlook в „началото на 2024 г.“, заяви тя. Тук Microsoft подчертава два момента: първо, Outlook ще може да създава (или да чете) резюме на дадена среща, а след това да планира последващи срещи – предлагайки участници, разбирайки техните графици и предлагайки дневен ред. Второ, Копилотът на Outlook ще може да обобщава предстоящите ви срещи със съответните имейли и прикачени файлове. Последният поглед към работната ви седмица беше нещо, което се предполагаше, че Cortana може да прави, макар и без допълнителна документация.

В рамките на Word Copilot планира да интегрира Copilot за по-добро проследяване на промените. Ако например редактор пренапише черновата ви, бихте могли да помолите Copilot да обобщи най-значимите промени. Microsoft вече разглежда Word като инструмент за създаване на съдържание – функция, която сякаш се подчинява на други части на Windows. Microsoft също така казва, че ще използва Copilot и Graph, за да създаде повече персонализация, каквато и да се окаже тя. Всичко това ще се случи в началото на 2024 г.

Microsoft

Microsoft Loop – нейната странна, базирана на джаджи среда – трябва да може да „чете“ свързани документи и да адаптира шаблони, започвайки от следващата година.

Накрая Microsoft добавя това, което всички трябваше да очакваме: конектори. Точно както Microsoft позволява на Windows Copilot да сърфира в интернет чрез Bing и да използва различни плъгини, за да задълбочи познанията си, Microsoft 365 Copilot също получава тази възможност. Вече са налични няколко плъгина и Graph конектори, включително уеб търсене, задвижвано от Bing, Microsoft Dataverse, Jira, Trello, Mural, Confluence, Freshworks и Priority Matrix и други, казват от Microsoft. Клиенти като Wells Fargo и KPMG също разработват свои собствени потребителски конектори.

Има и още много други: Microsoft подготвя специализирани Copilots за своята програма Viva Insights. А ако използвате Power Automate – версията на IFTTT на Microsoft – вероятно знаете, че макар да е забавно да се създаде автоматизиран „поток“ или макрос, стъпките могат да бъдат трудоемки. Това е малко като кодиране. Е, като се има предвид, че Copilot е доста добър в кодирането, Microsoft планира да интегрира Copilot AI в процеса на създаване на Power Automate. Това обаче все още е в предварителен преглед, без да се посочва кога тази функция ще бъде пусната в действие.

Microsoft не използва AI, за да комбинира някои от своите приложения за планиране, но все пак го прави. Microsoft To Do, Planner и Project ще бъдат обединени в Microsoft Planner, като се започне с приложението Planner за Teams в началото на 2024 г. Не звучи като да се променят някакви функции, а само името.

Всичко това е много по-богата визия за това, което може да прави изкуственият интелект на Copilot, само шест месеца след като Microsoft започна да очертава визията си за Copilot в офиса през март. Дори концепциите за визията бяха малко тънки. Разбира се, администраторите и разработчиците също ще получат свои собствени Копилоти.

А за тези от вас, които се чувстват като, ами, какво ще кажете за моя собствен интелект? Microsoft иска да имате партньор в Copilot и той се насочва към вас независимо от това.

Обновено в 9:27 ч. на 15 ноември с допълнителни подробности.